3CX: Fax-Probleme nach Update auf V20

Seit dem Release von V20 gibt es vermutlich unterschiedliche Meinungen: Einige haben ihre Anlage bereits aktualisiert, während andere lieber auf kommende Updates wie z.B. Update 2 warten, welches weitere und verbesserte Neuerungen mit sich bringen wird.

Für diejenigen, die bereits auf die neueste Version aktualisiert haben, sind möglicherweise einige Probleme aufgetreten. In nächster Zeit werden wir einige dieser Probleme auf unserem Blog behandeln, um den Umstieg auf V20 zu erleichtern und Fehler schnell zu beheben.

Ein Problem, das von unseren Kunden häufig angesprochen wurde, betrifft das Thema Fax. Nach dem Upgrade auf V20 funktioniert das Versenden von Faxen oft nicht mehr und vielleicht sind Sie möglicherweise bereits auch mit der Fehlermeldung vertraut:

Fehlercode 30052 ((There was no user or outbound rule found for the number that Ext.MakeCall dialed.)

Das Problem liegt hierbei in den ausgehenden Regeln. Kunden, die mit Gruppen in ihren Trunks bzw. in den ausgehenden Regeln arbeiten, werden höchstwahrscheinlich auf dieses Problem stoßen.

Der Grund dafür ist, dass das Fax nicht als Nebenstelle betrachtet wird und daher nicht in den vordefinierten Abteilungen/Gruppen enthalten ist. Es gibt also keine Route über die das Fax versendet werden kann, was zur Fehlermeldung "no user or outbound rule found" führt.

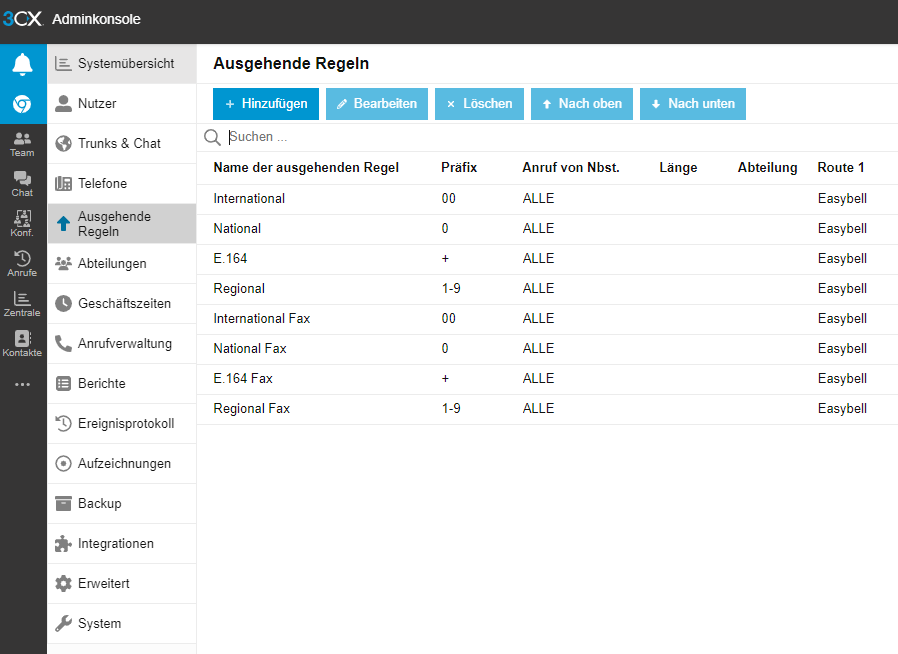

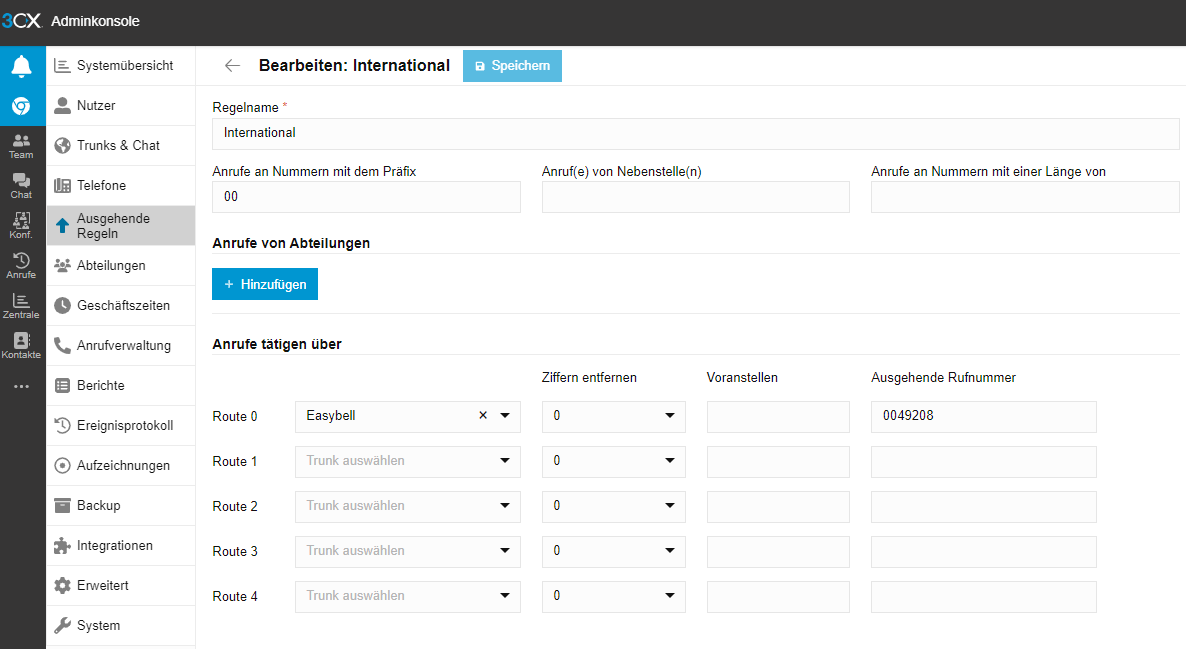

Um dieses Problem zu umgehen, müssen zusätzliche Regeln speziell für das Fax erstellt werden. Dazu können Sie einfach die bereits bestehenden ausgehenden Regeln kopieren, den entsprechenden SIP-Trunk auswählen und die Faxnummer in die ausgehende Regel eintragen.

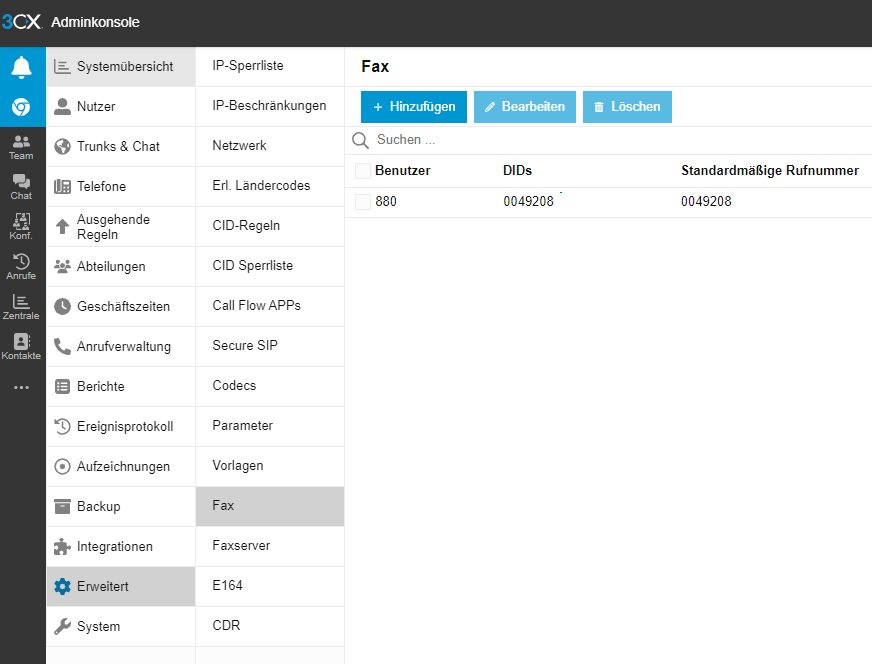

Hier ein Beispiel:

Unser Fax hat die Nummer 00492083xxxxxxx

Da das Fax für sich steht und keine Nebenstelle ist, kann es keiner Gruppe bzw. Abteilung zugeordnet sein.

Wir müssen nun deshalb neue Regeln für das Fax erstellen. Hierzu navigieren wir in die ausgehenden Regeln und zu +Hinzufügen

In jeder kopierten Regel, tragen wir als Ausgehende Rufnummer die des Fax ein.

In der Systemübersicht, unter Ereignisprotokoll, können Sie nun prüfen ob die Fehlermeldung verschwindet und das Fax nun seine Route findet.

Wichtige Information für 3CX-Benutzer mit unbefristeten Lizenzen: Aktualisierung auf V20

In letzter Zeit hat 3CX Informationen an die Eigentümer von 3CX-Systemen verschickt, in denen darauf hingewiesen wird, dass unbefristete Lizenzen in V20 nicht unterstützt werden. Es ist wichtig anzumerken, dass es sich bei den unbefristeten Lizenzen um die kostenlosen Standard Lizenzen handelt, die es dann so nicht mehr geben wird. Entwarnung kann für 3CX Nutzer gegeben werden, die erst kürzlich bzw. ein Jahresabo ab der 8SC Standard Lizenz erworben haben, da es sich hier um Jahresabonnements handelt.

Um sicherzustellen, ob Ihre Lizenz betroffen ist, sollten Sie Ihre 3CX-Konsole oder Ihren Account im 3CX Portal überprüfen, um festzustellen, ob Sie eine Jahreslizenz im System aktiv haben. Zum überprüfen navigieren Sie hierzu auf dem Dashboard der 3CX zum Punkt Produkt. Hier sehen Sie Ihr Produkt inklusive Laufzeit und Key.

Wenn Sie eine Jahreslizenz haben , müssen Sie sich keine Gedanken machen. Für diejenigen, die von dieser Änderung betroffen sind, wird empfohlen, zu einem Jahresabo zu wechseln.

Es ist wichtig, dass Sie diese Informationen berücksichtigen, um sicherzustellen, dass Ihr 3CX-System reibungslos läuft und Sie weiterhin die bestmögliche Unterstützung erhalten. Wenn Sie Fragen oder Bedenken haben, zögern Sie nicht, sich an Ihren 3CX-Anbieter zu wenden.

Wir halten Sie über weitere Entwicklungen auf dem Laufenden und stehen Ihnen bei Bedarf jederzeit zur Verfügung.

Final Release V20

Für Version 20 ist nun offiziell das Release bekanntgegeben worden. Diese neueste Version bietet eine Reihe neuer Funktionen und Verbesserungen, die die Kommunikation und Zusammenarbeit in Unternehmen weiter verbessern.

Weitere Neuerungen die hinzu gekommen sind :

- Neue Warteschleifenstrategien, u.a. gezieltes signalisieren von Agenten mit mehreren Anrufen. Die Aufschaltung geht nun schneller zudem sind Warteschleifen nun programmierbar.

- Neuen nativen 3CX-Windows-Softphone. Diese Anwendung läuft in Verbindung mit dem Web Client ähnlich wie die iOS- oder Android-Apps und überwindet dabei eine Reihe von Einschränkungen von PWAs (Progressive Web Apps) in Bezug auf die Steuerung von Fensterbenachrichtigungen. Anstatt einer simplen Anrufbenachrichtigung verfügt das Softphone über einen vollwertigen Antwortdialog. Zusätzlich ermöglicht es als natives Softphone eine Audiosteuerung unabhängig vom verwendeten Browser.

- Geplant sind zudem Berichtsfunktionen mit Grafana, welcher vermutlich mit Update 1 und 2 erscheinen werden

Für Version V20 gibt es zunächst Änderungen im Update-Verfahren für Kunden, die ihre Telefonanlagen mit der Pro- oder Enterprise-Edition von 3CX hosten. Ab diesem Release haben Endbenutzer die Möglichkeit, selbst zu entscheiden, ob sie ein Update durchführen möchten oder nicht. Dies bedeutet, dass Kunden die Kontrolle über den Zeitpunkt und die Durchführung von Updates behalten und sicherstellen können, dass sie diese gemäß ihren eigenen Zeitplänen und Geschäftsanforderungen planen.

Für Kunden, die die SMB- oder die Free-Version von 3CX hosten, wird das Update hingegen automatisch von 3CX durchgeführt. Dies stellt sicher, dass alle Kunden stets Zugriff auf die neuesten Funktionen und Sicherheitsupdates haben, ohne sich selbst um die Aktualisierung kümmern zu müssen.

Es ist wichtig zu beachten, dass die Unterstützung für die vorherige Version, 3CX V18, bis zum 2. Juli 2024 fortgesetzt wird. Dies gibt Kunden ausreichend Zeit, um das Update auf die neueste Version durchzuführen und sicherzustellen, dass sie weiterhin von den neuesten Funktionen und Sicherheitsverbesserungen profitieren können.

Für diejenigen, die das Update selbst durchführen möchten, empfehlen wir, vorab alle Anforderungen für das Update zu überprüfen : https://www.rittec-voip.de/3cx-vorbereitungen-version-20/

Alternativ bieten wir auch an, das Update Ihrer Anlage durchzuführen. Kunden, deren Anlage bereits von uns verwaltet wird, müssen nichts weiter unternehmen. Wir werden Sie kontaktieren, sobald wir das Update auf Ihrer Anlage durchführen werden.

Gezieltes abmelden an einer 3CX Warteschleife (Nur in der Desktop-App/Webclient)

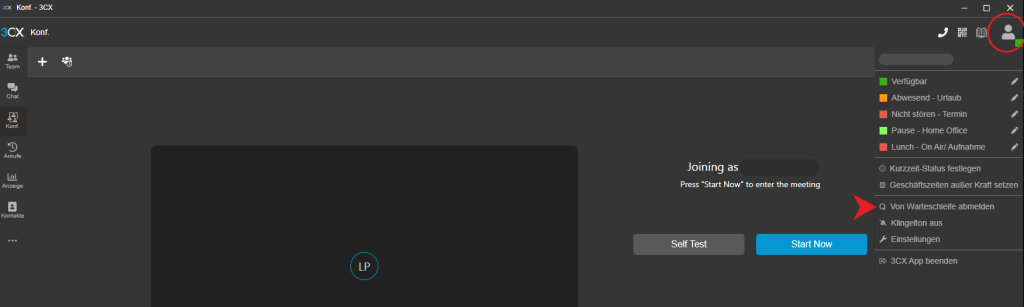

Generell kann sich ein User, sollte er in einer Warteschleife als Agent hinterlegt sein, über sein Profil von der Warteschleife abmelden.

Ob man in einer Warteschleife angemeldet ist, erkennt man an einem „Q“ in der jeweiligen Nebenstelle. Das Q ist nicht zu sehen, wenn der User sich bereits an dieser abgemeldet hat.

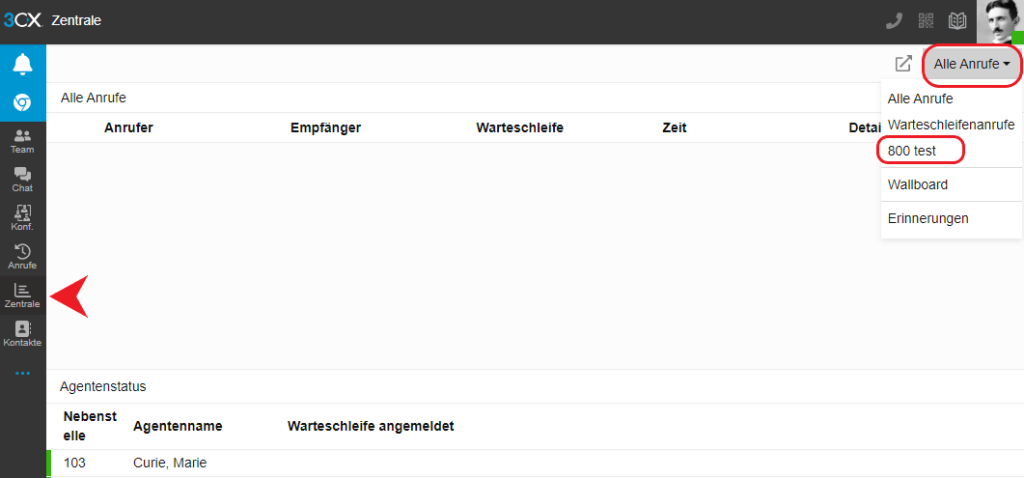

Melden Sie sich hier über die Warteschleife ab, sind Sie an allen Warteschleifen abgemeldet, in denen Sie hinterlegt sind. Möchten Sie sich gezielt nur an einer Warteschleife abmelden, gehen Sie hierzu im Client Zentrale/Panel auf „Alle Anrufe“ und wählen die gewünschte Warteschleife aus. In unserem Fall z.B. 800.

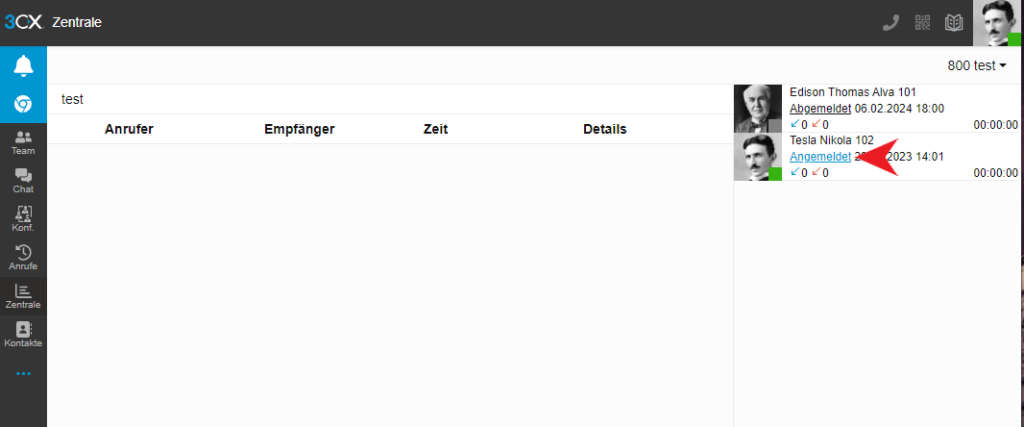

Hier sehen Sie auch alle befindlichen User in Ihrer Warteschleife und den Status der Anmeldung.

Klicken Sie nun auf den unterstrichenen Status „Angemeldet“. Sie werden nun von der entsprechenden Warteschleife abgemeldet. In unserem Beispiel ist der User nun nur von der Warteschleife 800 abgemeldet, jedoch in allen anderen noch aktiv.

Sollte dies nicht möglich sein, kontrollieren Sie in der Adminkonsole, ob in der Nebenstelle unter Weiterleitungen die Checkbox "von Nebenstellen abmelden" deaktiviert ist. Sonst ist dem User das Recht nicht gegeben.

3CX V20 Release Candidate 3 - Hot Desking, FXS, Bridges und Teams

Mit dem Release Candidate 3 tritt 3CX in die letzte Phase vor der Veröffentlichung der V20, die für die kommende Woche geplant ist. Der Termin der Veröffentlichung wird jedoch nur eingehalten, sollten keine größeren Probleme mehr auftreten. Mit Hot Desking, FXS, Bridges und Teams sind weitere V18-Funktionen nun auch in der V20 verfügbar, lediglich die "Geplanten Berichte" fehlen noch, diese sollen dann in Update 1 mit aufgenommen werden.

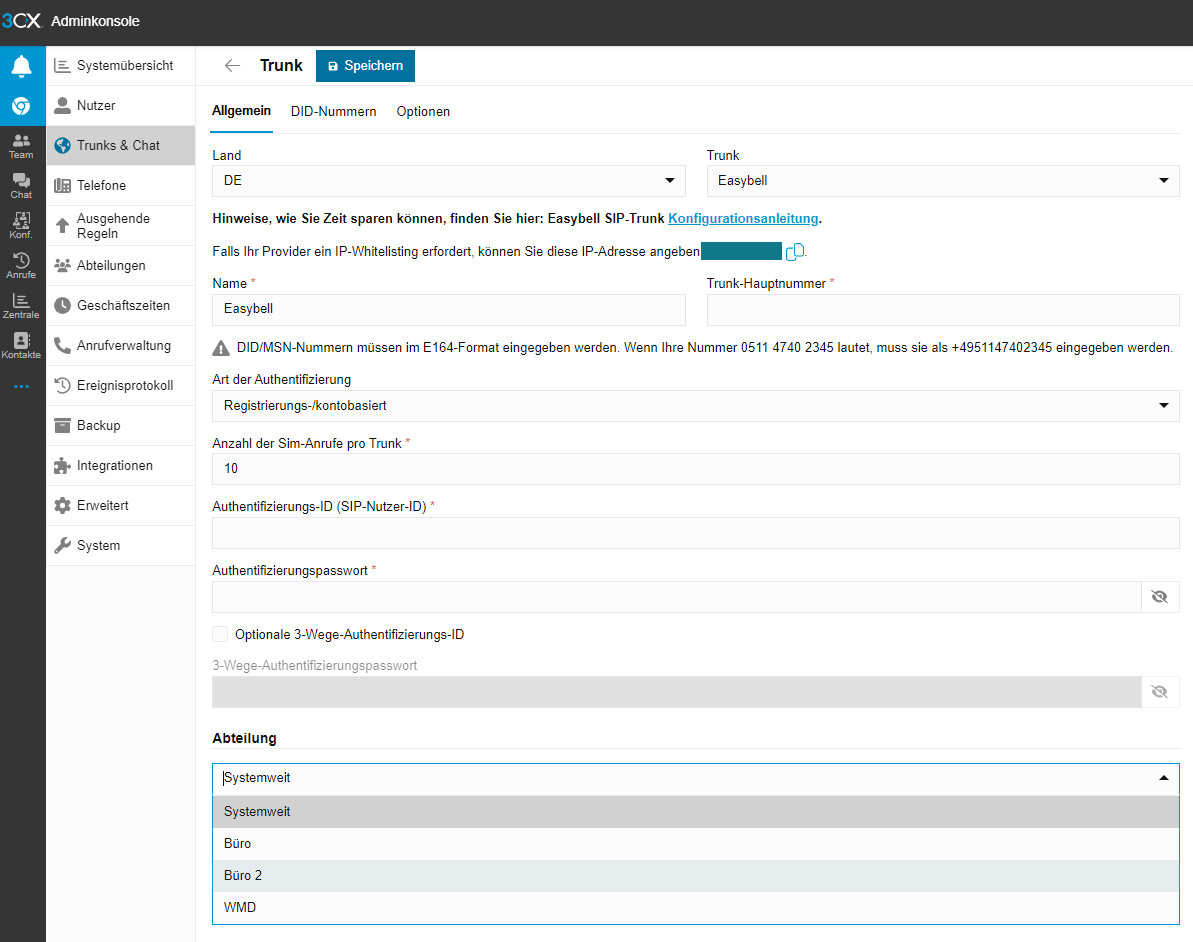

Es besteht jetzt die Möglichkeit, eine Bridge zwischen verschiedenen 3CX-Systemen zu konfigurieren. Unter dem Menüpunkt "Trunks & Chat" finden Sie den Button "Bridge hinzufügen". Dort können Sie entweder eine Master- oder eine Slave-Bridge erstellen. Diese Bridges ermöglichen das nahtlose Tätigen und Empfangen von Anrufen zwischen den verschiedenen Systemen.

Es ist wichtig zu beachten, dass die Anwesenheitsfunktion auch weiterhin für bereits konfigurierte Bridges funktioniert. Bei neu erstellten Bridges ist jedoch zu beachten, dass diese ausschließlich über das SIP-Protokoll operieren.

Auch DECT-Basisstationen und FXS-Gateways lassen sich nun konfigurieren. Es befindet sich ebenfalls unter "Trunks & Chat" ein Button mit der Bezeichnung "DECT/FXS hinzufügen". Ein FXS-Gateway wird genutzt, um eine oder mehrere Leitungen einer konventionellen Telefonanlage über das SIP-Protokoll mit einer VoIP-Telefonanlage oder einem VoIP-Provider zu verbinden. Zusätzlich bietet es die Möglichkeit, analoge Telefone anzuschließen und diese für VoIP-Dienste zu nutzen. Das FXS-Gateway spielt eine essenzielle Rolle, indem es die FXO-Ports, die normalerweise mit den Leitungen des herkömmlichen Telefonanbieters verbunden sind, mit dem Internet oder einem VoIP-System verbindet.

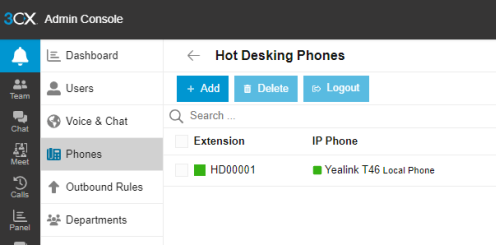

Die Konfiguration von Hot-Desking-Telefonen ist nun über die neu gestaltete Admin-Konsole möglich. Navigieren Sie dazu einfach zur Registerkarte "Telefone", wählen Sie die Option "HD-Telefone" aus und nehmen Sie die gewünschten Einstellungen vor, um ein neues Telefon als Hot Desking-Telefon zu konfigurieren. So können problemlos mehrere Mitarbeiter ein Telefon nutzen. Die optimale Lösung für Unternehmen mit einer hohen Mitarbeitermobilität oder in flexiblen Arbeitsumgebungen wie Coworking Spaces.

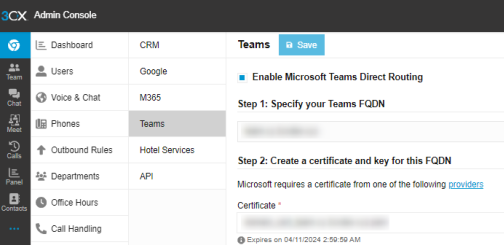

Die Microsoft Teams-Integration ist nun wieder verfügbar und kann im Bereich "Integrationen" der Admin-Konsole angepasst werden. Die V18 Teams-Konfiguration wurde erfolgreich wiederhergestellt und ist voll funktionsfähig, wobei Anpassungen nach Bedarf vorgenommen werden können. Es sind weitere Verbesserungen für die Teams-Integration in zukünftigen Updates geplant.

Es wurden folgnde Probleme zum Thema SIP-Trunking und Routing behoben:

- Standardroute für SIP-Trunks: Bei der Einrichtung eines neuen SIP-Trunks kann nun das Ziel für Anrufe an die Hauptnummer festgelegt werden. Diese Einstellung dient als Standard für alle noch nicht konfigurierten DIDs, die mit dem Trunk verknüpft sind. In RC2 wurde der neue SIP-Trunk zum Menü "Standardabteilung" umgeleitet, was zu Verwirrung führte.

- Eingehende Anrufer-ID-Regeln: Im Bereich "Erweitert" besteht nun die Möglichkeit, spezifische Anrufer-ID-Routing-Regeln für eine bestimmte Amtsleitung zu konfigurieren. Diese Regeln werden vor den DID-Regeln für dieselbe Amtsleitung angewendet, ermöglichen also beispielsweise die Weiterleitung von Anrufen eines VIP-Kunden an eine spezielle Nebenstelle oder Warteschleife.

- Anrufer-ID-Parameter-Konfiguration in Trunks-Optionen: In Trunks "Optionen" können jetzt Anrufer-ID-Parameter konfiguriert werden, ohne die zugehörige SIP-Trunk-Vorlage bearbeiten zu müssen. Dies umfasst Einstellungen wie "From: Display Name", "Remote Party ID – Calling Party: Display Name", "P-Asserted Identity: Display Name" sowie Importoptionen für Providervorlagen und andere spezifische Parameter.

- Wiederherstellung eingehender Anrufer-ID-Regeln als CID-Regeln in V20: In V20 wurden die eingehenden Anrufer-ID-Regeln als CID-Regeln wiederhergestellt.

- Ausgehende Regeln für Abteilungseigentümer/-administratoren: Die Registerkarte "Ausgehende Regeln" ist nun für Abteilungseigentümer und -administratoren sichtbar.

- Anzeigenamen für DIDs: Es besteht nun die Möglichkeit, einer DID einen Anzeigenamen zuzuweisen und diesen optional bei eingehenden Anrufen anzeigen zu lassen.

Weitere Funktionen die neu sind im 3CX V20 Release Candidate 3:

- Datenbankoptimierung in der Fehlerbehebung: Die Möglichkeit, die Datenbank zu optimieren, wurde in die Fehlerbehebung integriert.

- Import-/Export-Funktion für Abteilungen: Eine Funktion zum Importieren und Exportieren von Abteilungen wurde implementiert.

- Neugestaltung der Troubleshootingseite: Die Troubleshootingseite wurde überarbeitet und neu gestaltet.

- Verbesserungen am Aktualisierungsmechanismus: Der Aktualisierungsmechanismus wurde optimiert und verbessert.

- Build-Typen (Alpha, Beta, Veröffentlichungen, Hauptversion): Eine Angabe des Build-Typs (Alpha, Beta, Veröffentlichung, Hauptversion) wurde hinzugefügt.

- Option zur separaten Benachrichtigung der Systemeigentümer: Eine Option zur getrennten Benachrichtigung der Systemeigentümer wurde eingeführt.

- Hinzufügen von Titel und Abteilung (umbenannt von „Home 2“ und „Home Fax“): Die Bezeichnungen "Home 2" und "Home Fax" wurden umbenannt und als "Titel" und "Abteilung" hinzugefügt.

- Aktualisierte Rollen und Rechte: Die Rollen und Rechte wurden aktualisiert.

- Obszönitätsfilter für die Transkription: Ein Obszönitätsfilter wurde für die Transkription integriert.

- Korrektur und Verschiebung des Dialogfelds „Call Flow Apps“: Das Dialogfeld "Call Flow Apps" wurde korrigiert und in den Abschnitt "Erweitert" verschoben.

3CX-Vorbereitungen Version 20

Die 3CX V20 steht nun quasi in den Startlöchern. Ein Update 1 sowie Update 2 sind schon geplant.

Wir empfehlen unseren Kunden mit der On Premise Variante jedoch zunächst mit dem Update auf die V20 zu warten. Anlagen die Hosted by 3CX genutzt werden oder im Rechenzentrum der Ritter Technologie, werden automatisch geupdatet und ebenso entfällt die Notwendigkeit des bereits zuvor erwähnten Split-DNS.

Folgende Vorbereitungen müssen jetzt noch getroffen werden, wenn Sie Ihre Anlage selber verwalten und konfigurieren:

On Premise

Split DNS einrichten

Warum Split DNS?

Durch die Implementierung von Split DNS können Sie mit dem 3CX-System über eine einzige sichere Fully Qualified Domain Name (FQDN) oder URL sowohl innerhalb als auch außerhalb des Büronetzwerks eine Verbindung herstellen. Dies ermöglicht einen konsistenten Zugriff auf den Webclient. Als Benutzer authentifizieren Sie sich über Ihren FQDN anstelle Ihrer IP-Adresse. Dadurch wird die Offenlegung interner Netzwerkinformationen nach außen eingeschränkt, was die Sicherheit in Ihrem Unternehmen erhöht. Die Verwendung einer Domain anstelle einer IP-Adresse ermöglicht auch die Nutzung des PWA-Webclients.

Split DNS ist nur für lokale Installationen erforderlich, da es bei gehosteten oder Cloud-Installationen standardmäßig verfügbar ist. Um dies zu gewährleisten, können Sie je nach Netzwerkkonfiguration und Firewall-Funktionen entweder einen DNS-Server installieren oder Ihre Firewall so konfigurieren, dass sie dies automatisch für Sie erledigt.

Sollten Sie Hilfe benötigen, wenden Sie sich an Ihren Dienstleister der Ihre Netzwerk betreut. Natürlich helfen auch wir Ihnen gerne weiter, sollten Sie hier keinen Ansprechpartner haben.

Kommt kein Split DNS infrage, empfehlen wir die Migration in die Cloud.

On Premise und Cloud

Systemeigentümer festlegen und Zugangsdaten aktualisieren

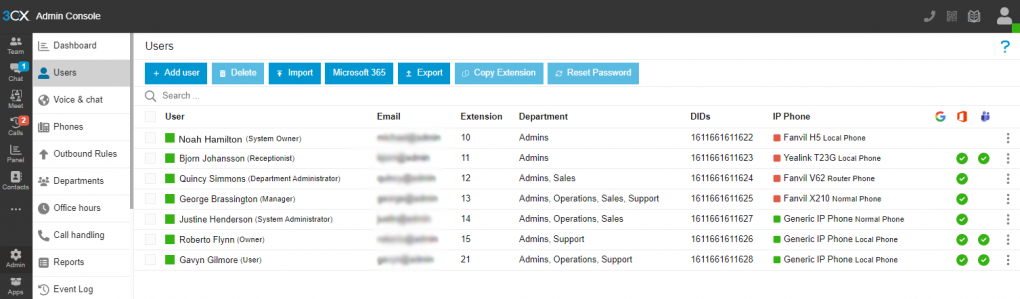

Mit den neuen Benutzerrollen ändern sich auch die Zugriffe auf der Adminkonsole. Zudem wird es bald nur noch möglich sein sich mit der jeweiligen Mailadresse des Benutzers oder mit der iternen Nebenstellendurchwahl anzumelden- nicht mehr mit dem Benutzernamen!

Zudem muss ein Systemeigentümer angegeben sein. Vergeben Sie im Voraus die Rollen der Systemeigentümer und der Systemadministratoren. Der Systemeigentümer hat hier alle Rechte. Beachten Sie: Systemadministratoren können auf der neuen Adminkonsole den Eigentümer bisher nicht einsehen und bearbeiten.

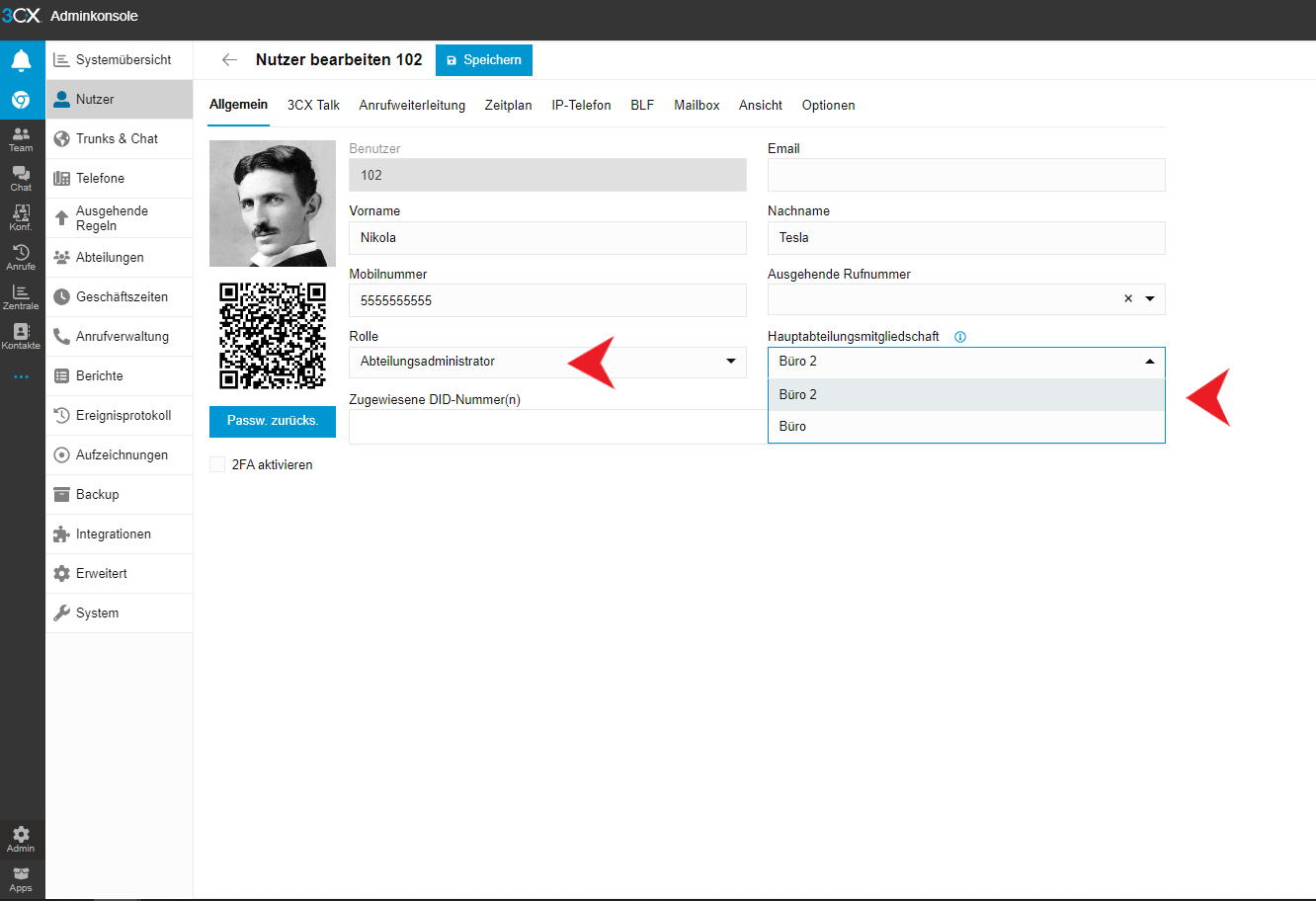

Benutzerrollen können nicht mehr individuell angepasst werden: Der zuvor gegebene Reiter Rechte im einzelnen User und der Zugriff auf Management Konsole entfällt! Es werden automatisch Rechte der jeweiligen Rolle vergeben.

Zusammengefasst sind diese Rollen hier zu finden: 3CX hat die Einrichtung und Verwaltung von Benutzern vereinfacht

Zudem darf eine Mailadresse nicht mehrmals vergeben werden, eine Mailadresse pro Benutzer.

Einrichtung von Abteilungen

Gruppen sind jetzt Abteilungen. Zuvor gab es Gruppen, in die man die User einordnen konnte (Zur Übersicht im Client oder um rechte auf bestimmte Gruppen und Sichtbarkeit untereinander zu beschränken). Diese sind noch unter Benutzer > Reiter Gruppen in der V18 Konsole zu finden.

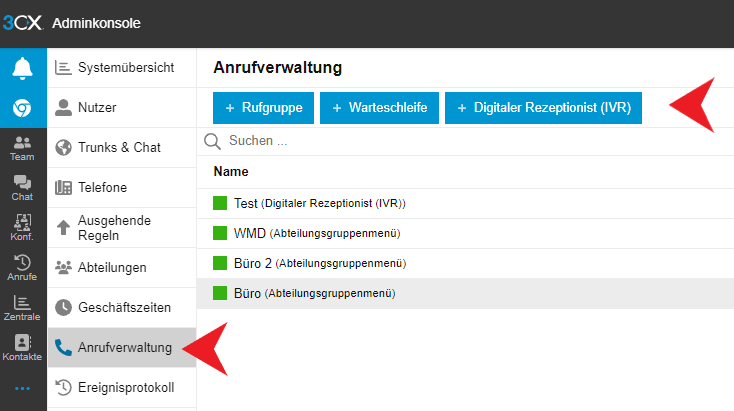

Verschieben Sie Ihre Warteschlangen, IVR und Ringgruppen in die entsprechende Abteilung oder, sofern keine Abteilungen verwendet werden sollen, ordnen Sie sie der DEFAULT-Abteilung zu (Die DEFAULT Gruppe wird automatisch angelegt, sofern keine weitere Gruppe angelegt wurde, befinden sich alle User in dieser Gruppe).

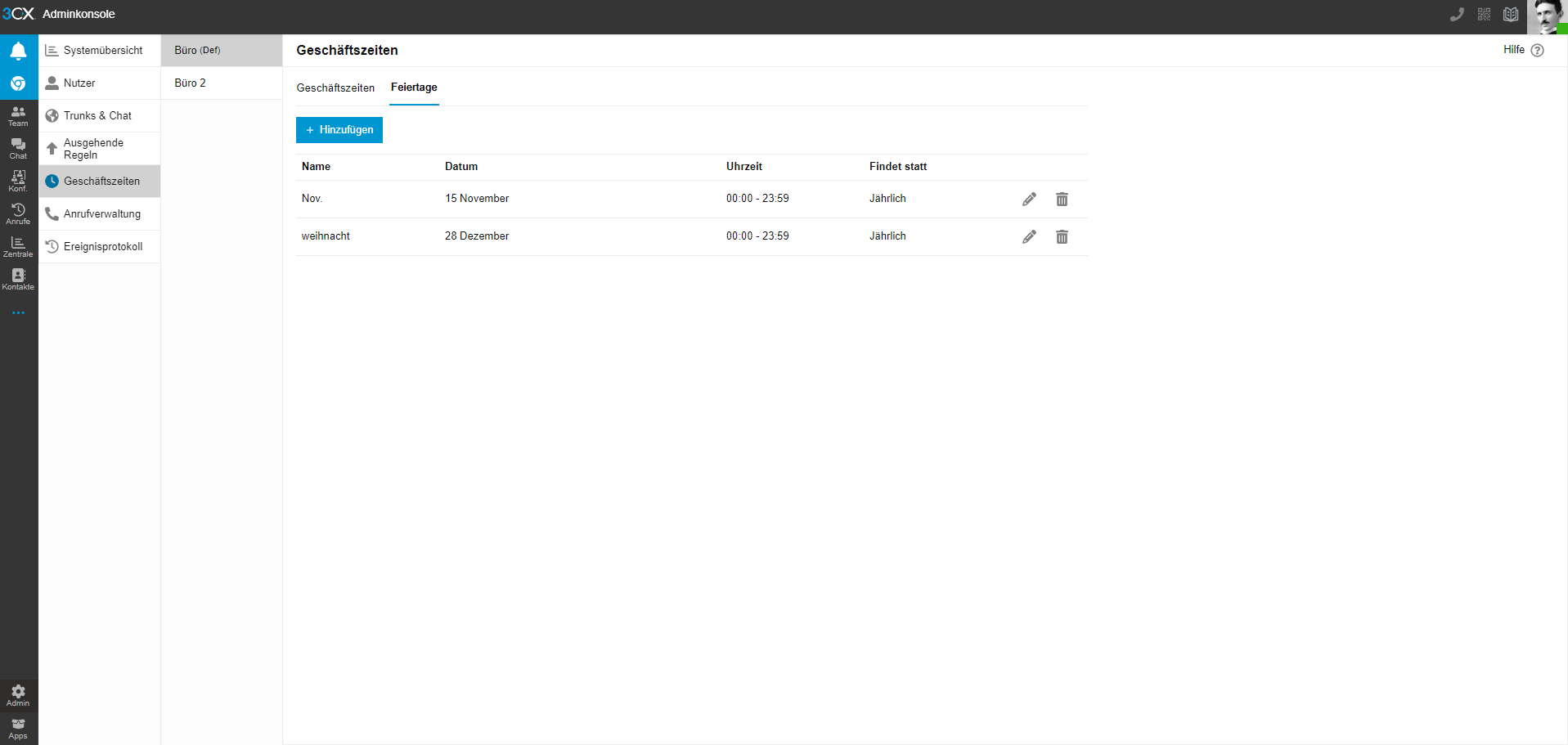

Richten Sie Ihre Bürozeiten ein:

Die bisherigen globalen Bürozeiten, einschließlich Feiertage und Pausenzeiten, werden automatisch in JEDER Abteilung übernommen.

Definieren Sie die individuellen Bürozeiten und Feiertage für jede Abteilung.

Bestimmen Sie das Ziel für die Büro-/Abwesenheits-/Pausenzeiten für jede Ihrer Systemnebenstellen. Beachten Sie, dass jetzt die Öffnungszeiten der jeweiligen Abteilung gelten, nicht mehr die globalen Bürozeiten.

3CX V20 Beta: Test des Release Candidate

3CX V20 Beta: Test des Release Candidate

Zum Jahresabschluss möchten wir unseren Kunden einen Einblick in die bevorstehende Version 20 (V20) gewähren. Besonders da einige Funktionen nun an anderer Stelle zu finden sind.

Was ist neu, was hat sich verändert und auf welche Verbesserungen oder wiederkehrenden Funktionen dürfen Sie sich freuen?

Aktuell steht die Beta bzw. der V20 Release Candidate 2 zur Verfügung. Kunden, die bereits das Update 9 zur Vorbereitung auf Version 20 installiert haben, dürften bereits in der Verwaltungskonsole den Hinweis auf das Update zur neuen Debian 12-Version erhalten haben. Es wird jedoch empfohlen, dies vorerst nicht durchzuführen, da noch Vorbereitungen vor dem Update getroffen und überprüft werden sollten (ein detaillierter Beitrag folgt).

Was ist neu? Was hat sich verändert?

Erreichen der Telefonanlage nur noch über FQDN möglich:

Wie bereits in vorherigen Beiträgen erwähnt, ist die Anlage nun nicht mehr über die IP-Adresse erreichbar. Durch die Zusammenführung der Verwaltungskonsole und des Clients wird jetzt nur noch ein Fully Qualified Domain Name (FQDN) benötigt, der für alle gilt und leichter zu merken ist. Dies ist nicht nur benutzerfreundlicher, sondern bietet auch mehr Sicherheit durch Zertifikate.

Neue Verwaltungskonsole:

Die klassische Verwaltungskonsole entfällt nun und ist bereits im Client integriert. Benutzer mit Adminrechten können nun die Anlage über den Client verwalten. Über das Zahnrad-Symbol „Admin“ unten links gelangt man zu den erweiterten Funktionen. Für Benutzer, die bereits in der letzten Version Adminrechte hatten, ist dieser Punkt nicht neu. Neu ist jedoch, dass nun alle Optionen der Verwaltungskonsole über den Client verfügbar sind und nicht nur ein Teilbereich.

Voller Zugriff auf alle Bereiche nur für Systemeigentümer und Systemadministrator (Ausgenommen für den Administrator sind Berichte und Aufzeichnungen).

Die Administrator-Zugangsdaten sind nicht länger gültig. Um sich nun auf der Anlage anzumelden, ist die Verwendung eines Systembesitzer- oder Systemadministratorkontos erforderlich. Benachrichtigungs-E-Mails, beispielsweise nach einem Update, werden nun ausschließlich an den Systemadministrator gesendet.

Zusätzlich besteht die Möglichkeit, bestimmten Benutzern die Verwaltung bestimmter Abteilungen zu übertragen. Dadurch kann die Administration bei mehreren Firmen auf einer gemeinsamen Anlage aufgeteilt werden. Nutzer, denen die Rolle des Abteilungsadministrators zugewiesen wurde, können nur die Benutzer sehen und verwalten, die sich in ihrer Gruppe oder Abteilung befinden. Ebenso sind sie berechtigt, nur Einstellungen zu ändern, die in ihre Abteilung fallen, wie beispielsweise Öffnungszeiten, SIP-Trunks, und weitere Einstllungen. Für die User ohne Adminrecht gibt es keine sonderlichen Veränderungen.

Die Warteschleifen, der IVR und die Rufgruppen sind zusammengefasst

Die Warteschleifen, der digitale Rezeptionist und die Rufgruppen befinden sich nun zusammengefasst unter dem Punkt Anrufverwaltung.

Dashboard, eingehende Regeln und Trunks

Das Dashboard wurde nun umbenannt in Systemübersicht. Hier findet man eine klare Übersicht über die eingehenden Regeln. Die Lizenzinformationen sind nun unter dem Menüpunkt „System“ einsehbar, der Menüpunkt „eingehende Regeln“ ist in der neuen Konsole so nicht mehr erhalten. Ebenso wurden die Update-Funktionen unter „System“ integriert.

Die Einrichtung von SIP-Trunks wurde erheblich vereinfacht, und es gibt nun für jeden Provider eine direkte Verlinkung zu einer Konfigurationsanleitung. Zudem kann der Trunk direkt einer bestimmten Abteilung zugewiesen werden, was besonders für Unternehmen, die sich eine Telefonanlage teilen, äußerst praktisch ist.

Die Einrichtung der DECT-Geräte erfolgt nun ebenfalls unter dem Punkt Trunk & Chats.

Neue 2Faktor-Authentifizierung für mehr Sicherheit

Man hat nun die Auswahl für jeden einzelnen Benutzer oder alle Benutzer eine 2FA zu aktivieren. Beim nächsten Login werden Nutzer aufgefordert, 2FA einzurichten. Die Funktion kann auch jederzeit deaktiviert werden. Nutzer können Ihre Accounts zusätzlich absichern.

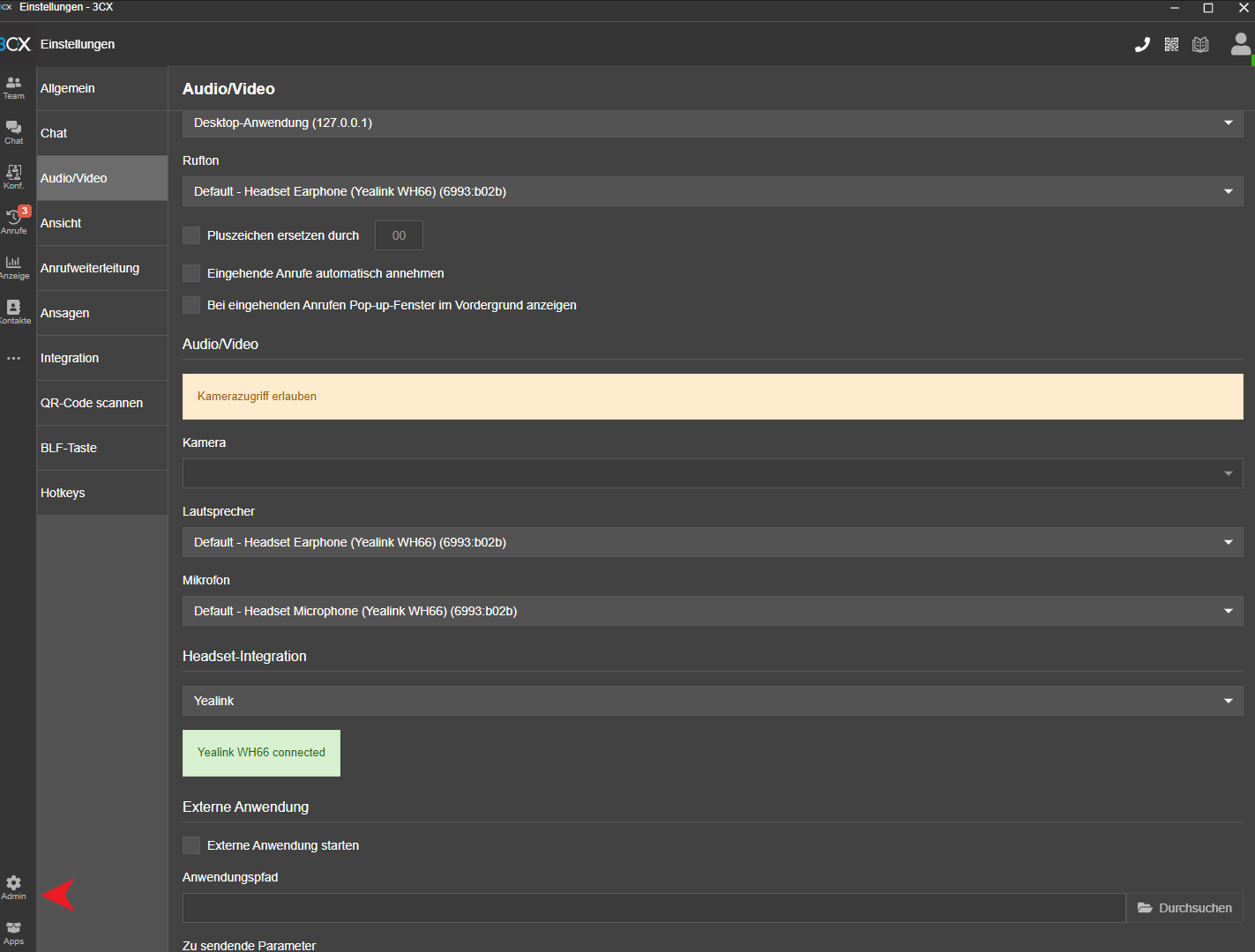

Neues Winows-Softphone

Das neue Windows-Softphone ist nun nativ und ist der iOS- bzw. der Android-App vom Aufbau sehr ähnlich. Die Bereitstellung erfolgt durch den Windows Store, vorteilhaft ist, dass jede native Windows-App von Microsoft auf Sicherheit geprüft wird, was diese somit noch sicherer macht. Die Bluetooth-Headset-Integration ist zwar noch nicht verfügbar, ist aber schon für Jabra-Headsets und Yealink-Headsets geplant.

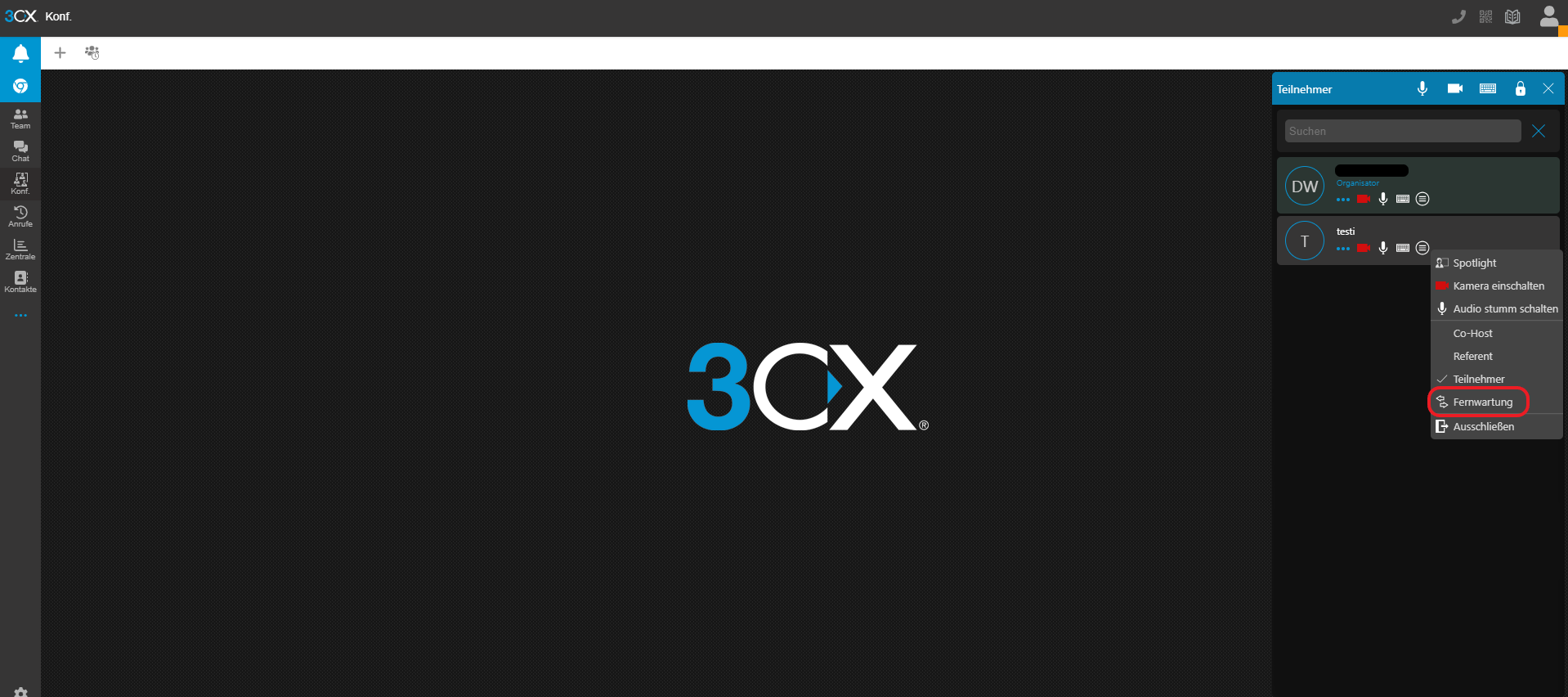

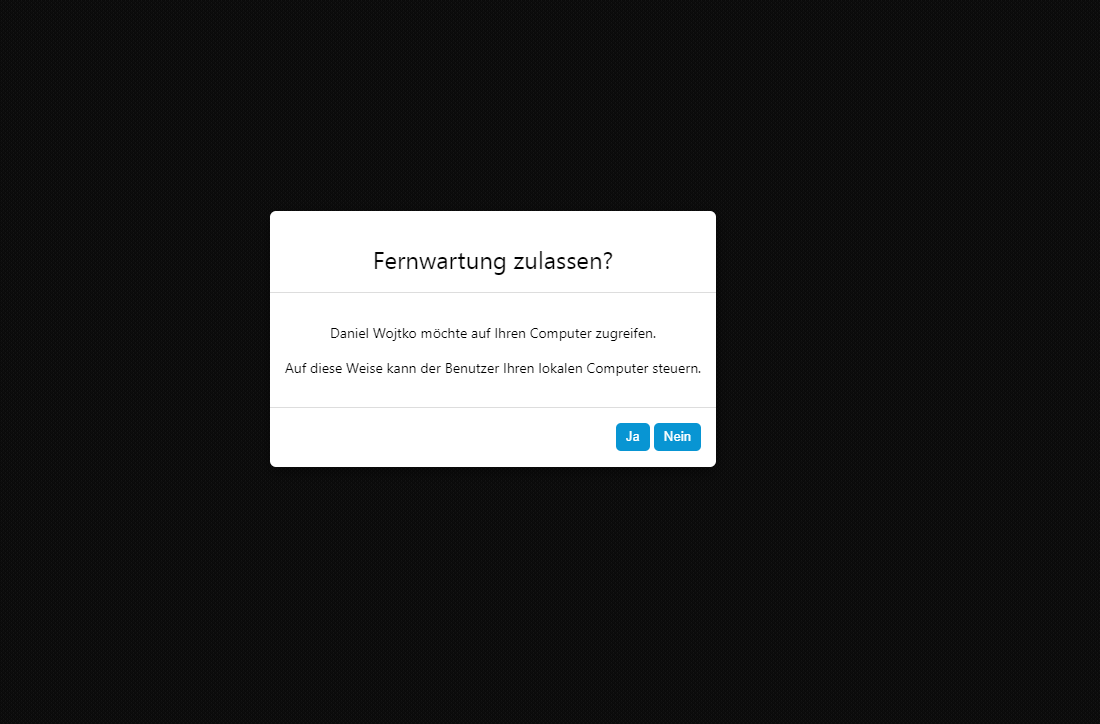

Wiederkehrende Features

Häufig wurden wir gefragt, wann die Remote-Desktop-Funktion bzw. die Fernsteuerung in den Konferenzen wieder verfügbar sein wird. Mit der V20 ist sie nun wieder integriert. Eine Anfrage an den Gegenüber kann wie gewohnt rechts im Menü erfolgen.

3CX-Rückruf über Mailbox via Telefon

Gerne wird die Rückruf-Funktion über die Mailbox der 3CX genutzt. Bekanntlich kann dies auf den Telefonen mittels der Taste 4 erfolgen, wenn man sich im Mailbox Menü befindet.

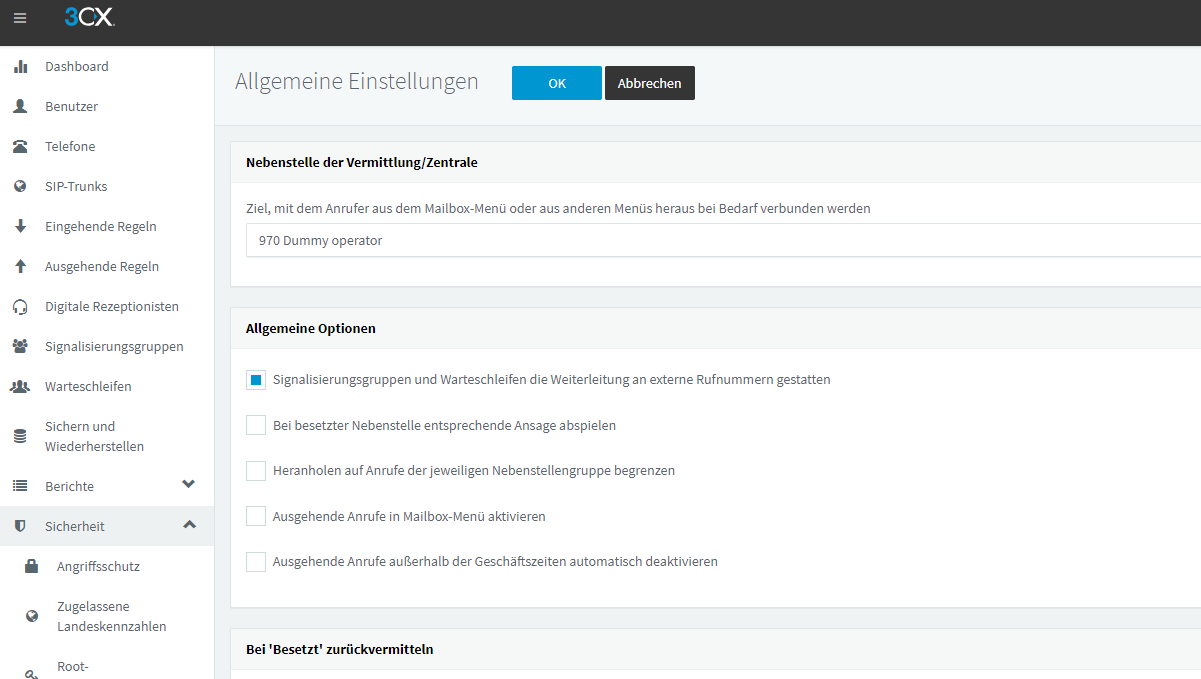

Sollte dies nicht der Fall sein, empfehlen wir zunächst folgende Einstellung zu überprüfen:

Gehen Sie in der 3CX Adminkonsole auf den Punkt Einstellungen und Allgemein. Hier haben Sie die Möglichkeit unter dem Punkt Allgemein die Checkbox Ausgehende Anrufe in Mailbox-Menü aktivieren anzuklicken. Speichern Sie die Einstellungen. Nun ist es wieder möglich aus dem Mailbox-Menü die Anrufe direkt zu starten.

Vorschau auf neue Features der 3CX Version 20

Die neue 3CX Version 20 Admin-Konsole

Die 3CX Version 20 führt eine wegweisende Neuerung ein: Die „Adminkonsole“ ist nun integraler Bestandteil des 3CX-Clients. Diese innovative Integration ermöglicht es Benutzern, mühelos zwischen dem 3CX-Client und der Admin-Konsole zu wechseln, ohne dass dafür eine separate Anmeldung oder URL erforderlich wäre. Dieser nahtlose Übergang bietet nicht nur eine erhebliche Zeitersparnis, sondern optimiert auch die Gesamterfahrung der Benutzer erheblich.

Die Vereinfachung der Konfiguration ist ein weiteres herausragendes Merkmal der Version 20. Durch die überarbeitete Benutzeroberfläche wird die Anpassung und Verwaltung von Einstellungen intuitiver und benutzerfreundlicher gestaltet.

Mit dem Aufkommen der 3CX Version 20 verschwindet die bisherige Verwaltungskonsole, begleitet von den beiden bekannten Admin-Benutzerrollen: dem Root-Administrator und dem Hosting-Administrator. Eine entscheidende Voraussetzung vor dem Upgrade auf Version 20 besteht darin, einen dieser Benutzer als Systemeigentümer zu bestimmen. Dieser Schritt ist von essenzieller Bedeutung, um einen reibungslosen Übergang zu gewährleisten und die Kontinuität der Systemverwaltung sicherzustellen.

Die Einführung von Abteilungen

Ein weiters bedeutendes Feature der 3CX Version 20 ist die Einführung von „Abteilungen“. Diese Abteilungen ähneln den Organisationseinheiten (OUs) im Active Directory und bieten die Möglichkeit, ihre eigenen spezifischen Elemente zu konfigurieren. Dazu gehören:

- Geschäftszeiten

- Feiertage

- Zeitzonen

- Sprache

Und in naher Zukunft werden auch das Telefonbuch, die CRM-Konfiguration und die Blacklist zu den konfigurierbaren Elementen der Abteilungen hinzugefügt.

Diese innovative Funktion ermöglicht es Unternehmen, ihre Kommunikationsstrukturen noch präziser auf die individuellen Anforderungen verschiedener Abteilungen abzustimmen. Administratoren, Manager und Eigentümer können dadurch effizienter und zielgerichteter arbeiten, indem sie ihre spezifischen Einstellungen und Konfigurationen entsprechend den Bedürfnissen ihrer jeweiligen Abteilungen anpassen. Diese Flexibilität bietet nicht nur eine maßgeschneiderte Verwaltung, sondern fördert auch eine verbesserte Kommunikationsqualität und -effizienz im gesamten Unternehmen.

Neue Sicherheitsrollen der 3CX V20

Die Einführung von Abteilungen markiert nicht nur eine Weiterentwicklung in der Struktur von 3CX, sondern bildet auch die Grundlage für das überarbeitete Sicherheitssystem. Durch die geschickte Kombination von Abteilungen und Rollen können Administratoren nun Berechtigungen noch feiner und granularer definieren. Ein konkretes Beispiel wäre die Einrichtung einer „Support“-Abteilung mit einem dedizierten Administrator, der sich ausschließlich um die Benutzerverwaltung und IVRs dieser Abteilung kümmert.

Diese innovative Herangehensweise eröffnet die Möglichkeit, jede Systemnebenstelle oder Amtsleitung als Mitglied einer Gruppe zu erfassen, wobei Amtsleitungen standardmäßig systemweit gelten. Sicherheitsrollen werden auf Basis dieser Gruppenzugehörigkeit zugewiesen. Konkret bedeutet dies, dass ein Benutzer, der Teil der Standardgruppe ist (welche alle Benutzer umfasst) und zugleich zum Gruppenadministrator ernannt wird, die Berechtigung erhält, sämtliche Benutzer zu verwalten.

Dieses neu strukturierte Sicherheitssystem ermöglicht eine präzisere Steuerung der Zugriffsrechte, was nicht nur die Sicherheit des Systems stärkt, sondern auch die Verwaltung und Organisation innerhalb verschiedener Abteilungen erheblich erleichtert. Administratoren können somit individuell auf die Anforderungen spezifischer Teams eingehen, ohne dabei die systemweite Sicherheit zu beeinträchtigen.

URLs die besser zu merken sind

Durch die Zusammenführung von Client und Verwaltungskonsole in einer Seite ist nun ein leicht zu merkender FQDN für Benutzer und Administratoren möglich. Der Web-Client-Slug ist nicht mehr erforderlich: Vor der 3CX V20 sah eine beispielhafte URL so aus: https://firma.3cx.de/webclient/ , ab der kommenden 3CX Version 20 reicht auch für den Webclient dies URL: https://firma.3cx.de/ . Mit dem neuen, einfach zu merkenden FQDN und der Möglichkeit für Benutzer, eigene Passwörter festzulegen oder SSO zu nutzen, wird die Abhängigkeit von Willkommens-E-Mails stark verringert. Administratoren müssen Benutzern keine Willkommens-E-Mails mehr senden, was die Nutzung der Plattform für alle effizienter und bequemer macht.

Mehr Sicherheit durch das 3CX Windows Softphone über den Microsoft Store

In der 3CX Version 20 wird auch ein neues natives Windows-Softphone zur Verfügung stehen. Das Softphone wurde so gestaltet, dass es ähnlich wie die iOS- oder Android-App funktioniert und aussieht. Es ist speziell für die nahtlose Integration mit der PWA-Webclient-App konzipiert. Beachten Sie, dass die Bluetooth-Headset-Integration noch nicht verfügbar sein wird, jedoch für Jabra und Yealink geplant ist. Die sichere Bereitstellung erfolgt über den Microsoft Store. Dies bringt von Anfang an eine höhere Sicherheit mit sich, da jede native Windows-App von Microsoft auf Sicherheit geprüft wird. Ein zusätzlicher Vorteil besteht darin, dass das Softphone separat vom Haupt-3CX-Build aktualisiert werden kann.

Brandneuer SIP-Server mit vielen neuen Funktionen

- Zielgerichtete Warteschleifenstrategien: Die Warteschleifenstrategien können nun gezielt auf belegte Agenten abzielen, was zu einer effizienteren Anrufverteilung und -bearbeitung führt.

- Schnellere Anrufannahme und Anrufeinschaltung: Durch Optimierungen ermöglichen wir eine beschleunigte Anrufannahme und nahtlose Anrufeinschaltung für eine verbesserte Kommunikation.

- Zurückleiten bei Besetzt: Diese neue Funktion ermöglicht das automatische Zurückleiten von Anrufen, wenn ein gewünschter Empfänger besetzt ist, um Ausfallzeiten zu minimieren.

- Erweiterte Rufgruppen: Rufgruppen können nun externe Nummern enthalten, um die Erreichbarkeit und Flexibilität der Teamkommunikation zu maximieren.

- Verbesserter Makecall-Dienst: Der überarbeitete Makecall-Dienst ermöglicht das Auslösen von Anrufen über Ihre App oder Ihr Tischtelefon. Dabei wird die richtige Anrufer-ID unterstützt, Anruffortschrittstöne werden berücksichtigt, und die Funktion ist mit jedem Gerät kompatibel. Die Anrufe werden korrekt in den Berichten angezeigt und unterstützen sogar DECT-Telefone.

- Einfache Konfiguration von Warteschlangen und IVR: Die Konfiguration von Warteschlangen und IVR wurde vereinfacht. Jetzt können Sie problemlos festlegen, wie Anrufe während der Bürozeiten, Pausen, Schließzeiten oder im Urlaub behandelt werden sollen.

Verbesserte Berichte in der 3CX V20

Durch den innovativen Anrufmanager hat 3CX eine Vereinfachung und Präzisierung der Anrufprotokolle erreicht, die als Grundlage für die Berichte in der 3CX V20 dient. Mit der bevorstehenden Veröffentlichung von Version 20 wird das 3CX Team nun verstärkt Ressourcen darauf konzentrieren, zusätzliche Berichte zu erstellen und die visuelle Darstellung zu verbessern. Diese Weiterentwicklungen werden die Analysemöglichkeiten der Anrufdaten weiter stärken und den Nutzern noch detailliertere Einblicke in ihre Kommunikationsleistung bieten.

Vorbereitung auf die 3CX Version 20 - Split DNS

Voraussichtlich dürfen sich 3CX Nutzer schon Ende des Jahres auf die neue 3CX V20 und Ihre neuen Features freuen. Die neue Version 20 bringt jedoch auch eine Änderung mit sich, die man vorab bei On-Premise Installationen berücksichtigen muss. Bisher haben sich interne Clients über die IP-Adresse an der 3CX angemeldet und provisioniert.

Ab der Version 20 werden auch diese Geräte sich nur noch über den FQDN der 3CX anmelden und provisionieren (z.B. meinepbx.on3cx.de). Hintergrund ist, dass so sichergestellt werden kann, dass die Endgeräte auch wirklich mit der 3CX kommunizieren, da so das Zertifikat der 3CX geprüft werden kann.Daher wird es erforderlich sein, dass der FQDN der 3CX per Split DNS auch aus dem internen LAN auflösbar und erreichbar ist:

- intern: meinepbx.on3cx.de - 192.168.178.150

- extern: meinepbx.on3cx.de - 88.79.50.5

Viele On-Premise Installationen nutzen dies bereits, damit die User sich nicht zwei Adressen merken müssen.

Sollten Sie in Ihrer Umgebung kein Split DNS einsetzen, so empfehlen wir dies bereits vor dem Update auf die V20 einzurichten. Sollte Ihre Infrastruktur keine Möglichkeit bieten dies zu tun, so bieten sich Ihnen 2 Möglichkeiten an:

- Anschaffung einer Firewall z.B. einer WatchGuard Firebox/DNS Servers der dies unterstützt -

Sollten Sie bereits eine WatchGuard Firebox Ihr Eigen nennen, kann Sie hier unser WatchGuard Partner BOC IT-Security GmbH unterstützen. Folgen Sie für die Einrichtung auch gerne dem HowTo Artikel:

>> HOWTO: NAT-Loopback für die 3CX TK-Anlage und Split DNS im Active Directory - Migration der On-Premise 3CX in eine durch 3CX gehostete Cloud Instanz.

Sollten Sie sich für eine Firewall entscheiden wollen, bieten sich Ihnen folgende gängige Firewalls an:

Watchguard, Sonicwall, Draytek, Pfsense, Fortinet Hairpin.

Falls Sie weitere Fragen haben, sprechen Sie uns gerne an. Wir freuen uns Sie bei beiden Varianten unterstützen zu können.

Sollten Sie sich für die Migration in die Cloud entscheiden, so erstellen wir Ihnen auf Anfrage auch gerne ein passendes Angebot.

Mit freundlicher Unterstützung unseres Partners BOC IT-Security GmbH (Watchguard Platinum Partner)